Tình báo phương Tây bí mật khai thác kỹ năng hacker

Có lẽ vì lý do đó mà các cơ quan tình báo tín hiệu nổi tiếng như GCHQ (Anh), NSA (Mỹ) và CSE (Canada, trước đây gọi là CSEC) bí mật khai thác thông tin cũng như chuyên môn của hacker - theo tiết lộ từ các tài liệu mật do Edward Snowden cung cấp cho báo chí trong thời gian qua.

Một hacker “mũ đen” chuyển thành “mũ trắng”

Trong một số trường hợp, tình báo phương Tây có được nội dung các email là nhờ chương trình giám sát các hacker khi họ đánh cắp tài khoản email.

Một tài liệu tuyệt mật năm 2010 của Cơ quan An ninh Quốc gia Mỹ (NSA) tiết lộ: "Các hacker đánh cắp email một số mục tiêu rất quan trọng đối với chúng ta, do đó bằng cách thu thập thành quả của bọn chúng là chúng ta có trong tay số email này".

|

| Cơ quan An ninh viễn thông Canada. |

Những tiết lộ này đặt ra vấn đề là liệu các chính quyền phương Tây cũng như Mỹ có quá cường điệu về mối đe dọa từ một số hacker hay không so với hoạt động thu thập dữ liệu của cộng đồng tình báo tín hiệu.

Theo tiết lộ từ Edward Snowden, Cơ quan An ninh Viễn thông Canada (CSE) triển khai chương trình khai thác dữ liệu giàu mục tiêu được các nhóm hacker đánh cắp do đối tượng của chúng cũng nằm trong sự quan tâm đặc biệt của CSE - bao gồm: cơ quan ngoại giao và hải quân Ấn Độ, cơ quan đại diện ngoại giao Trung Á, các nhà hoạt động nhân quyền Trung Quốc, và thậm chí có cả một số phóng viên nhiếp ảnh đại diện cho Liên minh châu Âu (EU) tác nghiệp tại Afghanistan và Ấn Độ v.v…

Theo một tài liệu mật, GCHQ tạo ra chương trình mang tên mã là Lovely Horse để giám sát và thu thập thông tin về các cuộc bàn luận công khai của giới hacker trên Twitter cũng như các trang mạng xã hội khác.

Ngoài việc giám sát nhiều tài khoản liên kết, nhóm hacker Anonymous, GCHQ còn chú trọng gián điệp các tweet của Kevin Mitnick trên Twitter.

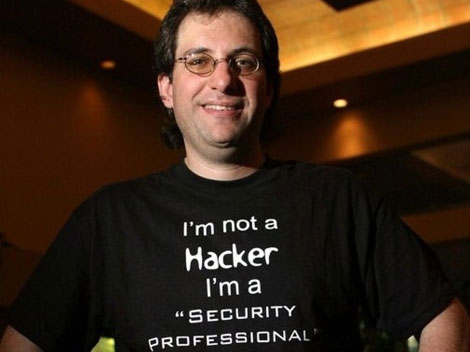

Năm 1999, Mitnick bị chính quyền Mỹ bắt giam vì liên quan đến lừa đảo và tấn công máy tính. Mitnick - người bị chính quyền Mỹ coi là một trong những tội phạm hacker gian xảo nhất thế giới - nổi tiếng sau khi nhiều lần đột nhập thành công các hệ thống tối mật của Chính phủ Mỹ, một số ngân hàng nổi tiếng thế giới cũng như đánh cắp phần mềm của Công ty Sun Microsystems và Motorola.

Hiện nay, Kevin Mitnick có thể coi là đã hoàn lương và giúp các nạn nhân cũ của mình phát hiện những lỗ hổng hệ thống bằng cách tấn công chúng.

|

| Kevin Mitnick. |

Ngoài nỗ lực gián điệp hacker "mũ đen", GCHQ còn tích cực theo dõi các tweet trên Twitter của 2 chuyên gia công ty Google là Thomas Dullien và Tavis Ormandy (nhà phân tích an ninh máy tính người Anh và là thành viên trong đội Dự án Zero chuyên phát hiện những lỗ hổng phần mềm máy tính), cùng với các nhà nghiên cứu an ninh mạng nổi tiếng khác như HD Moore (nhà phát triển phần mềm kiểm tra và khai thác lỗi máy chủ tên gọi Metasploit Framework), James Lee, Dino Dai Zovi và Alexander Sotirov - cả hai là đồng sáng lập Công ty An ninh mạng Trail of Bits.

Danh sách theo dõi của GCHQ cũng bao gồm nhà nghiên cứu an ninh máy tính nổi tiếng thế giới ở Singapore mang bí danh "The Grugq". GCHQ còn giám sát các tweet trên Twitter của 2 cựu nhân viên NSA là Dave Aitel (hiện là Tổng giám đốc Công ty bảo mật Immunity Inc. trụ sở tại New York) và Charlie Miller (chuyên gia bảo mật giành chiến thắng suốt 3 năm liên tục cuộc thi hack mang tên Pwn2Own), và cựu sĩ quan tình báo không quân Mỹ Richard Bejtlich.

Ngoài ra, còn có các tổ chức mục tiêu của GCHQ như là Vupen, Anonymous hay tạp chí The Hacker News.

Vupen là công ty chuyên tìm kiếm lỗ hổng trong hàng loạt sản phẩm phần mềm phổ biến của các công ty công nghệ lớn như Microsoft, Apple và Google.

Một số tài khoản được tình báo phương Tây chú trọng khai thác kỹ năng hacker có liên quan đến nhóm hacker nổi tiếng thế giới Anonymous.

Theo tài liệu mật được Edward Snowden tiết lộ, GCHQ sử dụng những thủ đoạn cực kỳ tinh vi để xâm nhập, gây mất uy tín và quấy rối Anonymous.

GCHQ sử dụng chính phương pháp tấn công của Anonymous (tức là từ chối dịch vụ) để chống lại Anonymous.

Một tài liệu của GCHQ còn tiết lộ những mục tiêu được họ giám sát và thu thập - bao gồm các blog, trang web, chatroom và Twitter - đồng thời cho biết họ có trong tay "danh sách khoảng 60 blog và nguồn Twitter" liên quan đến Anonymous được các chuyên gia phân tích đánh dấu để thu thập thông tin.

Chương trình Lovely Horse bảo đảm "nội dung Twitter và blog được thu gom rồi tải đến hệ thống máy tính của GCHQ".

|

| The Hacker News số đặc biệt về Anonymous. |

Tay quản trị mạng máy tính thây ma (botnet) bị truy nã

Trong cuộc chiến chống tội phạm mạng, các lực lượng hành pháp luôn phải đối mặt với muôn vàn khó khăn do thiếu nguồn tài chính cũng như nhân lực, sự mâu thuẫn với hệ thống luật pháp quốc tế và đặc điểm phi biên giới của Internet.

Như nỗ lực tiêu diệt Gameover Zeus - chương trình mã độc lây nhiễm hơn 1 triệu máy tính trên toàn thế giới hồi năm 2014.

Virus di chuyển giữa các máy tính nạn nhân thông qua những đường liên kết giả hay các file đính kèm trong các email "lừa đảo" để đánh cắp mật khẩu ngân hàng trực tuyến. Gameover Zeus đã gây thiệt hại cho các nạn nhân hơn 100 triệu USD.

Tháng 6/2014, Cơ quan Chống tội phạm quốc gia Anh (NCA), Cục Điều tra liên bang Mỹ (FBI) và Tổ chức Cảnh sát châu Âu (Europol) đã tiến hành Chiến dịch Tovar kiểm soát thành công virus Gameover Zeus (còn được gọi là GOZeus) sau khi tịch thu nhiều máy chủ điều khiển mã độc tại một số quốc gia đồng thời cảnh báo mọi người nên nhanh chóng tìm cách tiêu diệt virus cũng như bảo đảm an toàn cho hệ điều hành của mình bởi vì bọn hacker sẽ tìm cách để tấn công trở lại.

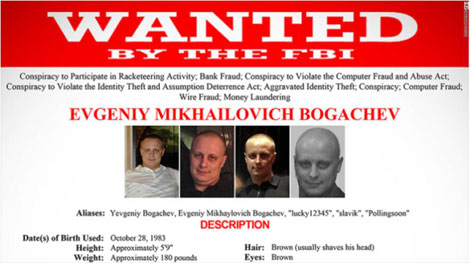

Gameover Zeus là biến thể từ trojan Zeus xuất hiện từ năm 2011. Evgeniy Mikhailovich Bogachev, người Nga được tin là người quản trị mạng máy tính thây ma (botnet) Gameover Zeus và đang chạy trốn lệnh truy nã của FBI.

Evgeniy Bogachev bị một tòa án bang Pennsylvania (Mỹ) buộc tội tấn công mạng, gian lận tài chính và rửa tiền.

Bộ Tư pháp Mỹ (DOJ) khẳng định Gameover Zeus là botnet phức tạp nhất và gây thiệt hại nhiều nhất trong những năm qua. Gameover Zeus cũng có khả năng cài đặt virus khác gọi là CryptoLocker để khóa máy tính người dùng đòi tiền chuộc.

|

| Evgeniy Bogachev. |

Mới đây, FBI cùng với Bộ Ngoại giao Mỹ đưa ra số tiền thưởng lên đến 3 triệu USD cho bất cứ ai cung cấp thông tin dẫn đến việc bắt giữ Bogachev được cho là đang lẩn trốn tại Nga.

Theo kết quả nghiên cứu của Viện Ponemon công bố vào tháng 10/2014, tội phạm mạng gây tổn thất 7,6 triệu USD cho mỗi công ty trong năm này - tức tăng 10,4% so với năm trước đó.

Trong khi đó, số vụ truy tố tội phạm không đáng kể với số vụ tấn công mạng ngày càng gia tăng - theo nhận định của David Cook, cố vấn pháp luật về an ninh dữ liệu và tội phạm mạng của Công ty luật Anh Slater & Gordon.

Công ty an ninh máy tính McAfee đánh giá thiệt hại do tội phạm mạng gây ra cho các công ty kinh doanh trong năm 2014 là 445 tỉ USD, so với 300 tỉ USD năm 2013.

Thu nhập của Tập đoàn bán lẻ Mỹ Target giảm gần một nửa sau vụ hacker đánh cắp dữ liệu cá nhân và thẻ thanh toán của 70 triệu đến 110 triệu khách hàng.

Theo báo cáo tháng 4/2014 của Cơ quan Thanh tra Cảnh sát Hoàng gia Anh (HMIC), chỉ có 3 trong số 43 lực lượng cảnh sát Anh và xứ Wales có chương trình đặc biệt quy mô chống lại tội phạm mạng.

|

| Thông báo truy nã Evgeniy Bogachev của FBI. |

Năm 2011, chính quyền Anh đã phê chuẩn gần 1 tỉ USD trong 5 năm cho Chương trình An ninh mạng Quốc gia và NCA thành lập Đơn vị Chống tội phạm mạng Quốc gia (NCCU). Tuy nhiên, giới chuyên gia tội phạm mạng cho rằng sự hợp tác giữa các chính quyền còn quan trọng hơn.

Người phát ngôn của NCA tuyên bố sự hợp tác giữa các cơ quan hành pháp, hệ thống ngân hàng và tài chính là yếu tố cực kỳ quan trọng trong cuộc chiến chống tội phạm mạng, và NCA đang cố gắng tìm kiếm sự giúp đỡ chuyên môn từ GCHQ cũng như các tổ chức cảnh sát quốc tế như Interpol.

Năm 2014, NCCU đã làm việc với GCHQ, FBI, Trung tâm Tội phạm mạng châu Âu (EC3) của Europol và một số lực lượng hành pháp tại nhiều quốc gia (Hà Lan, Thổ Nhĩ Kỳ, Italia, Đức, Ba Lan và Pháp) cùng một số nhà cung cấp dịch vụ bảo mật (BAE, Dell SecureWorks, Kaspersly Lab và Heimdal thuộc CSIS Security Group) để kiểm soát các máy tính bị nhiễm mã độc Shylock tấn công đánh cắp tài khoản ngân hàng.

Shylock - loại trojan chủ yếu tấn công các hệ thống ngân hàng trực tuyến - được cho là đã lây nhiễm cho hơn 30.000 máy tính trên toàn thế giới, đặc biệt là ở Anh.

Một vấn đề khó khăn cho lực lượng hành pháp nhiều quốc gia trong cuộc chiến chống tội phạm mạng là việc thuyết phục các nhà cung cấp dịch vụ viễn thông đặt ở nước ngoài, như các nhà cung cấp dịch vụ email hay mạng truyền thông xã hội, để họ chịu tiết lộ bằng chứng tố giác tội phạm vốn được lưu trữ trong hệ thống máy chủ của họ.

Trong khi hệ thống luật pháp ở châu Âu và Mỹ cho phép truy cập thông tin loại này thông qua lệnh tòa án, nhưng yêu cầu như thế lại khó được chấp nhận tại một số quốc gia khác.

Theo giới chuyên gia phân tích, chính điều đó đã gây cản trở rất lớn cho công tác điều tra tội phạm mạng xuyên quốc gia và gây thất vọng cho lực lượng cảnh sát mạng đặc biệt.

Trong khi đó, giới chuyên gia cũng nhấn mạnh cộng đồng doanh nghiệp cần có sự hợp tác nhiều hơn nữa với cảnh sát để giúp bảo vệ chính họ.

Chuyên gia tư vấn an ninh mạng Jessica Barker phát biểu: "Nhiều công ty không chịu báo cáo với chính quyền những vụ xâm nhập máy tính đánh cắp dữ liệu bởi vì lo sợ danh tiếng bị ảnh hưởng hay tác động tiêu cực đến giá cổ phiếu của họ".

Chính quyền Mỹ bắt buộc các doanh nghiệp phải báo cáo mọi vụ đánh cắp dữ liệu, trong khi châu Âu đang có nỗ lực để làm được điều đó.

Sắp tới, một số luật mới của châu Âu sẽ được ban hành, yêu cầu các tổ chức báo cáo số vụ vi phạm dữ liệu trong vòng 72 giờ nếu không sẽ phải đối mặt với án phạt 5% doanh thu toàn cầu hàng năm của họ.