SS7 và lỗ hổng bảo mật viễn thông

- Nga tuyên bố cáo buộc nghe lén ông Trump là "lố bịch"

- 2 anh em bán phần mềm nghe lén điện thoại cho hơn 200 người

- Điện thoại ở thủ đô Washington bị nghe lén

Hôm thứ tư, ngày 24-10-2018, tờ báo New York Times đã đăng một bài viết với nội dung rằng Tổng thống Donald Trump thường xuyên sử dụng một chiếc điện thoại iPhone cá nhân và chưa từng sửa đổi để tương tác với bạn bè cùng người thân, cũng như 2 chiếc điện thoại iPhone khác đang được ngài Tổng thống sử dụng là do Cơ quan an ninh quốc gia Mỹ (NSA) sửa đổi cho nhu cầu riêng.

Theo một số giới chức Nhà Trắng (giấu tên) từng trả lời phỏng vấn của tờ Times, thì Tổng thống Trump từng nhiều lần cảnh báo rằng các cuộc gọi của ông trên những thiết bị này là “không an toàn” và rằng “cơ quan đặc biệt nước ngoài thường xuyên nghe lén”.

Năm 2017, một báo cáo của Bộ An ninh nội địa Mỹ (DHS) đã tiết lộ rằng các thiết bị điện thoại di động đã tạo ra một “điểm yếu nhược” cho các nhân viên an ninh thông tin của Chính phủ Mỹ. Cụ thể là, báo cáo trên đã chỉ đích danh rằng Hệ thống báo hiệu 7 (SS7) – một giao thức mà các công ty viễn thông Mỹ đã sử dụng nhằm điều phối dữ liệu và các cuộc gọi bằng điện thoại thông minh trên toàn thế giới – chính là một mối đe dọa đáng kể.

Mặc dù cơ chế đã cho phép cơ quan đặc biệt nói trên có thể nghe lén các cuộc gọi của ông Trump đã không được nêu tên cụ thể trên tờ Times, nhưng có lý do chắc nịch rằng ít nhất SS7 có thể đã liên quan, thực tế thì giao thức này đã được các điệp viên trong quá khứ sử dụng để nghe lén các viên chức ngoại giao Mỹ.

Cảnh báo từ SS7

Năm 1980, Liên minh viễn thông quốc tế (ITL) đã tiến hành mã hóa Hệ thống báo hiệu 7 (SS7) như là một giao thức tiêu chuẩn quốc tế về tín hiệu điện thoại. Tín hiệu là một dạng thuật ngữ kỹ thuật nhằm cung cấp thông tin cho một mạng lưới cách định tuyến cuộc gọi, chẳng hạn như quay số điện thoại. Khi SS7 được chấp nhận như một giao thức tiêu chuẩn để định tuyến các cuộc gọi điện thoại, thì nó cũng đồng thời đã tạo nên một cuộc cách mạng trong điện thoại.

|

| Điện thoại iPhone của Tổng thống Donald Trump là mục tiêu nghe lén yêu thích của các điệp viên toàn cầu. Ảnh: Mashable |

Trước khi ra đời SS7, tín hiệu thông tin thường được gửi cùng kênh như là chính bản thân cuộc gọi: người sử dụng sẽ phải quay số (tín hiệu) và nói trên cùng đường dây điện thoại. Mặt khác, SS7 đã thiết lập ra các kênh riêng rẽ cho việc truyền tín hiệu và cuộc gọi thực sự, điều này không chỉ cho phép tăng tỷ lệ đường truyền dữ liệu cao hơn, mà còn cho phép tín hiệu được thực hiện trên bất kỳ điểm nào của cuộc gọi thay vì chỉ như trước là bắt đầu cuộc gọi. Điều này đã cải thiện đáng kể chất lượng và độ tin cậy của các cuộc thoại.

Tuy nhiên khi nhân loại bước sang thế kỷ 21 thì những vết nứt của giao thức SS7 bắt đầu xuất hiện. Trục trặc chính ở đây là mạng lưới SS7 đã xử lý tất cả thông tin cùng gửi qua mạng một cách hợp pháp, vì lẽ đó nếu như “diễn viên phản diện” đạt được quyền truy cập mạng lưới này thì hắn ta có thể rình con mồi trên hệ thống và sử dụng mạng để thao túng hay can thiệp vào tín hiệu thông tin được gửi đi. Năm 1999, Dự án đối tác thế hệ 3 (3GPP), một tổ chức nghiệp đoàn chuyên trách đối phó với các tiêu chuẩn viễn thông đã phát đi một cảnh báo thống thiết về các lỗ hổng rủi ro được tìm thấy ngay trong SS7.

Trong một báo cáo vào năm 2000, 3GPP viết rằng: “Vấn đề hiện tại với hệ thống SS7 là các thông điệp có thể bị thay đổi, bị từ chối hoặc bị xóa trong các mạng SS7 toàn cầu theo một cách không thể kiểm soát được”. Cũng trong lưu ý của 3GPP thì các tín hiệu của SS7 trong quá khứ đã được định tuyến bởi một số các nhà cung cấp dịch vụ viễn thông “tương đối nhỏ” khiến cho việc kiểm soát cách tiếp cận vào kênh này trở nên khả thi hơn.

Tuy nhiên các nhà thiết kế ra SS7 đã không lường trước được sự bùng nổ tăng trưởng của mạng internet và thiết bị điện thoại di động, dẫn đến sự gia tăng của các mạng nhỏ hơn kết nối với trục viễn thông chính. Nếu như trước đây SS7 chỉ có một vài cổng vào được giám sát chặt chẽ bởi các tập đoàn và tổ chức viễn thông lớn, thì hiện nay đã có hàng vạn cổng vào mà phần nhiều được bảo vệ yếu kém hoặc được kiểm soát bởi các chế độ độc tài, những thực tế này khiến cho toàn bộ hệ thống trở nên rủi ro hơn cho người sử dụng.

Báo cáo của 3GPP kết luận: “Hiện không còn cơ chế bảo mật toàn diện ở SS7. Các nhà khai thác di động cần bảo vệ chính ho,å tránh những cuộc tấn công từ bọn tin tặc và hành động vô ý thức có thể chặn mạng hay các mạng lưới hoạt động không hợp lý”.

Gián điệp và tin tặc lợi dụng SS7

Cách đây hơn 2 thập niên đã có những vấn đề an ninh liên quan đến SS7 được thừa nhận lần đầu tiên, nhưng có rất ít hành động để xử lý rốt ráo tình hình. Thực vậy, ngành công nghiệp viễn thông đã làm mọi thứ trong khả năng của họ nhằm tránh cho SS7 rơi vào những tổn thương an ninh.

Cũng có một thực tế rằng một số trường hợp đã mở rộng SS7 từ các cuộc gọi định tuyến trên điện thoại cố định cho đến các bộ theo dõi nhằm tính toán chính xác hóa đơn tiền thoại và tạo điều kiện chuyển vùng khi người dùng điện thoại mạo hiểm dùng ngoài mạng của nhà cung cấp dịch vụ. Cùng lúc đó, sự phụ thuộc ngày càng tăng của người dùng điện thoại di động (giờ đây họ dùng mọi thư,á từ kiểm soát nhà cửa cho đến kiểm tra tài khoản ngân hàng), đã tăng áp lực lên các mối nguy hiểm tấn công tiềm tàng lên mạng SS7.

Báo Wired dẫn lời ông Kim Zetter lưu ý rằng ngành công nghiệp viễn thông không hành động rốt ráo để tránh các tổn thương SS7 là bởi vì nhiều nhà khai thác dịch vụ cho rằng các rủi ro chỉ mang tính lý thuyết. Như lưu ý của báo cáo 3GPP thì từ năm 2000 đến nay vẫn chưa có một cuộc tấn công tầm quốc tế nào nhắm vào SS7, mặc dù các nhà nghiên cứu đã nhận ra có một số cuộc tấn công khác nhau có thể xảy ra, chúng bao gồm theo dõi vị trí thực tế của từng chiếc điện thoại di động, nhắm mục tiêu làm gián đoạn dịch vụ di động, chặn các thông điệp tin nhắn và nghe lén điện thoại.

Năm 2008, nhà nghiên cứu Tobias Engel đã mô tả làm thế nào có thể định vị chính xác nơi các cá nhân dùng điện thoại có liên quan đến SS7 tại Hội nghị thông tin liên lạc Chaos (CCC) – một hội nghị tin tặc được tổ chức ở Đức.

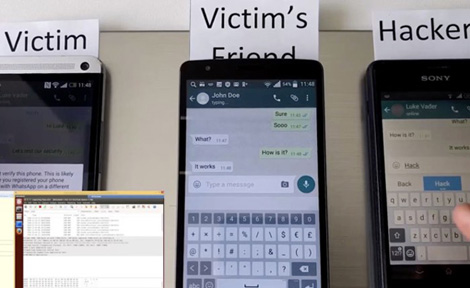

Năm 2014, ông Tobias Engel cũng đã thực hiện một buổi trình bày khác tại CCC, trong đó cho thấy rằng làm thế nào SS7 có thể dùng để định vị địa điểm, theo dõi và thao túng người sử dụng điện thoại di động. Ông Engel lưu ý rằng truy cập vào mạng SS7 dễ ợt: Có thể “hack” thiết bị của các nhà khai thác viễn thông được kết nối với mạng internet, truy cập nó thông qua các trạm điện thoại cá nhân công suất thấp (gọi là Femtocell) hoặc chỉ đơn giản là mua quyền tiếp cận từ một công ty liên lạc viễn thông.

|

|

Theo báo cáo của Nhà Trắng thì nhiều cuộc đàm thoại trên di động của giới chức Mỹ đã bị nghe lén. Ảnh: Geeky Gadgets. |

Cùng năm 2014, bà Trợ lý Ngoại trưởng Mỹ Victoria Nuland đã bị ghi lén về buổi nói chuyện giữa Liên minh châu Âu (EU) với Đại sứ quán Mỹ ở Ukraine. Cuộc nói chuyện này đã được tiết lộ trong một báo cáo vào cuối năm 2014 bởi một công ty viễn thông Ukraine, cuộc nói chuyện đã diễn ra trên một mạng viễn thông bình thường, và nó bị can thiệp rồi bị định tuyến cho một máy điện thoại cố định ở St. Petersburg (Nga).

Mặc dù các nhà nghiên cứu không khẳng định rằng Nga có sử dụng các lỗ hổng của SS7 để can thiệp vào cuộc nói chuyện của bà Victoria Nuland, nhưng chi tiết về sự vụ khiến người ta ngờ ngợ Nga có liên quan, rõ ràng là mối đe dọa về một cuộc tấn công SS7 đã không còn chỉ trên lý thuyết nữa. Thực vậy, mạng SS7 đã nổi lên như là một trong những vector tấn công mạnh nhất cho các chính phủ là những “diễn viên phản diện”.

Xử lý sự cố SS7

Năm 2016, 2 tin tặc Đức đã mô tả sức mạnh của các cuộc tấn công SS7 trên chương trình “60 minutes” bằng cách nghe trộm một cuộc gọi được thực hiện bởi Dân biểu Ted Lieu (hạ nghị sỹ của tiểu bang California) trên một chiếc iPhone có sẵn (có sự đồng ý của ông Ted Lieu). Hai tin tặc Đức cũng có thể xác định chính xác khách sạn nào mà ông Ted Lieu đã ở đêm hôm trước (ngay cả khi ông này đã tắt chức năng định vị GPS trên điện thoại).

Từ lần diễn tập nghe trộm này, ông Ted Lieu đã gửi một lá thư cho Ủy ban Cải cách chính phủ và Giám sát nhà ở Mỹ (HOGRC) nhằm phát động một cuộc điều tra vào SS7 để xác định lỗ hổng của nó và các giải pháp khả thi. Tờ Washington Post dẫn lời nghị sĩ Ted Lieu cho biết: “Có hàng nghìn cách mà những lỗ hổng này đã làm ảnh hưởng tới thương mại và an ninh quốc gia. Tôi cam đoan rằng chiến dịch của ông Donald Trump sẽ phải chú ý tới điều mà quản lý chiến dịch Ted Cruz đang nói tới điện thoại của ông ấy”.

Nghị sĩ Ted Lieu nói không thừa. Ông Trump thì khai thác các lỗ hổng của SS7 để nghe lén ông Ted Cruz, còn các cơ quan đặc biệt của Nga và Trung Quốc thì được cho là dùng SS7 để nghe lén ông Trump. Mặc dù các rủi ro của SS7 đối với an ninh quốc gia và quyền riêng tư cá nhân được ghi nhận đầy đủ, nhưng những giải pháp tương thích để xử lý vấn đề lại có vẻ ít chắc chắn hơn. Năm 2016, Ủy ban Truyền thông liên bang Mỹ (FCC) đã tạo ra một nhóm làm việc để nghiên cứu vấn đề và những cảnh báo liên quan đến báo cáo cuối cùng của FCC vào đầu năm 2017.

Một giải pháp khả thi khác là, từ bỏ mạng SS7 để nâng cấp giao thức tín hiệu của nó. Thực vậy, sự tăng trưởng của các dữ liệu và cuộc gọi định tuyến thông qua internet (VoIP) cũng có nghĩa là các giao thức tín hiệu được thiết kế ra cho các mạng máy tính có thể được sử dụng hiệu quả hơn cho các tổ chức viễn thông. Một giao thức như thế có tên gọi là Diameter, nó được phát triển vào cuối thập niên 1990 nhằm xác thực thông tin được gửi qua các mạng máy tính.

Trong khi FCC nhận thức được rằng “Diameter được thừa hưởng những khả năng chắc chắn và gây khó cho tin tặc tấn công, nhưng nó cũng tạo ra những lỗ hổng mới”. Thực vậy, vài nhóm nghiên cứu đã mô tả những khai thác tương tự mà một số người đã sử dụng trên mạng SS7 đối với Diameter. Một giải pháp khác mà FCC muốn cung cấp cho các nhà cung cấp dịch vụ viễn thông nhằm phát triển ra “vòng tròn tin cậy” với sự tham gia sáng tạo ra một hệ thống nhằm xếp hạng độ tin cậy của các tin nhắn đến dựa trên loại thông tin chứa trong đó và thông tin được gửi từ đâu.

Cuối cùng, FCC khuyến cáo các nhà cung cấp dịch vụ viễn thông nhằm cung cấp các hỗ trợ mã hóa cho người dùng của họ. Báo cáo của FCC kết luận: “SS7 khai thác có hiệu quả bởi phạm vi giới hạn của nó. Những mối đe dọa này được thiết kế nhắm mục tiêu vào người dùng cuối. Người tiêu dùng có thể sử dụng các phương pháp nhằm bảo vệ nội dung tin nhắn và thông tin liên lạc giọng nói bằng cách sử dụng mã hóa từ đầu đến cuối”.

Vấn đề ở đây là khi một cuộc gọi được hiện trên máy cố định hay trên điện thoại di động thì nó lại không được mã hóa từ đầu đến cuối. Tín hiệu thường được mã hóa tại các điểm khác nhau dọc theo hành trình của nó, nhưng chúng lại đi xuyên qua những cái cổng mạng không được bảo vệ đúng cách. Vì lẽ này mà FCC khuyến cáo người sử dụng điện thoại di động nên dùng các dịch vụ mã hóa thương mại như Signal, WhatsApp hay Tor để bảo vệ nội dung tin nhắn/cuộc gọi.

Chúng ta vẫn không chắc liệu mạng SS7 có thể bị khai thác để nghe lén điện thoại của ông Trump hay không, nhưng có một điều chắc chắn rằng: bằng cách dùng iPhone chưa sửa đổi trên các mạng thông tin viễn thông thương mại, vị Tổng thống Mỹ đang phơi bày bản thân mình, trở thành một mục tiêu yêu thích của các điệp viên trên toàn thế giới.