“Lính đánh thuê kỹ thuật số” bị phản đòn

Những thông tin mật của khách hàng bị rò rỉ trên mạng là bằng chứng cho thấy Hacking Team, nổi tiếng với công cụ gián điệp Da Vinci, đã bán những sản phẩm gián điệp chuyên nghiệp cho các chính phủ theo dõi công dân nước mình. Sau khi đột nhập các máy chủ nội bộ của hacking đánh cắp dữ liệu, nhóm tin tặc tung hàng loạt tài liệu lên Twitter với logo đổi thành "Hacked Team".

"Gậy ông đập lưng ông"

Hơn 400 GB dữ liệu bị tung lên mạng bao gồm các email, hóa đơn, hình ảnh, các cuộc gọi điện thoại video với ứng dụng Skype và thậm chí mã nguồn. Năm 2013, một báo cáo của Tổ chức Phóng viên không biên giới (RWB) mô tả Hacking Team là "một trong những kẻ thù của Internet" và đặt biệt danh cho công ty này là "lính đánh thuê kỹ thuật số".

|

| Christopher Soghoian, nhà hoạt động quyền riêng tư và chuyên gia công nghệ hàng đầu của Liên minh Dân quyền Mỹ (ACLU). |

Cuộc tấn công Hacking Team được giới chuyên gia nhận định có chiến lược giống như cuộc tấn công năm 2014 nhằm vào Gamma International UK - công ty bán phần mềm gián điệp FinFisher của Anh- để đánh cắp dữ liệu và sau đó công bố trên Internet. Itsik Mantin, Giám đốc nghiên cứu của Công ty bảo mật Imperva (Mỹ), cho rằng nhóm hacker có thể sử dụng dữ liệu đánh cắp để gây thiệt hại cho các khách hàng của Hacking Team. Hiện thời vẫn chưa rõ danh tính của nhóm đánh cắp dữ liệu Hacking Team cũng như cách thức tấn công.

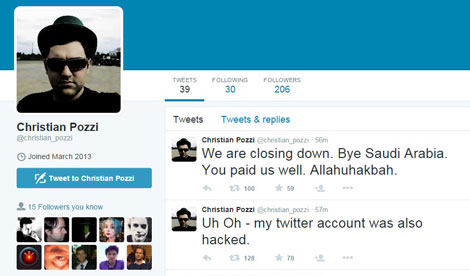

Được biết nhóm tin tặc xâm nhập đã chiếm quyền điều khiển tài khoản Twitter của Hacking Team trong gần 12 giờ và thậm chí còn cung cấp đường liên kết để mọi người "thoải mái" tải tài liệu về! Một tài liệu phơi bày trọn bản danh sách các khách hàng của Haking Team cùng với thời gian hợp đồng của họ.

Những khách hàng này bao gồm: Azerbaijan, Bahrain, Ai Cập, Ethiopia, Kazakhstan, Morocco, Nigeria, Oman, Arập Xêút, Sudan và một số cơ quan hành pháp Mỹ như là DEA (Cơ quan Bài trừ ma túy), FBI (Cục Điều tra liên bang) và Bộ Quốc phòng. Số tài liệu khác cho thấy công ty Italia xuất một hóa đơn đến Cơ quan An ninh mạng Thông tin của Ethiopia - cơ quan tình báo nổi tiếng về việc dò xét và kiểm duyệt các nhà báo cũng như những đối thủ chính trị - cho phép sử dụng công cụ gián điệp Hệ thống Kiểm soát Từ xa (RCS).

|

| Tài khoản Twitter của Christian Pozzi bị hacker chiếm quyền điều khiển. |

RCS cũng được bán cho Cơ quan An ninh và Tình báo Quốc gia (NISS) của Sudan, đối tượng cấm vận của Liên Hiệp Quốc (LHQ), với hóa đơn thanh toán là 480.000 USD. Eric King, Phó giám đốc Tổ chức nhân quyền Privacy International, phát biểu: "Những tiết lộ này tương đương với sự rò rỉ hàng loạt tài liệu tình báo mật của Edward Snowden. Tuy nhiên, cũng có vài quốc gia mà Hacking Team không sẵn sàng bán sản phẩm. Cũng như có lằn ranh giới hạn mà công ty này không dám vượt qua".

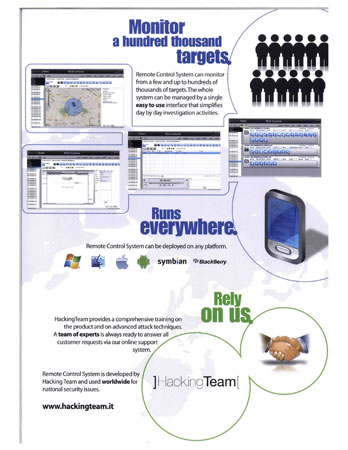

Theo số tài liệu quảng bá tiếp thị, Hacking Team mô tả sản phẩm RCS (cũng được gọi là Galileo) là "giải pháp được thiết kế để tránh tính năng mã hóa nhờ vào một công cụ được cài trực tiếp lên thiết bị" mà "khách hàng" đang muốn giám sát. Năm 2014, cả 2 công ty bảo mật Citizen Lab (trụ sở tại Toronto, Canada) và Kaspersky Lab (trụ sở tại Moscow, Nga) báo cáo phần mềm gián điệp của Hacking Team kiểm soát hoàn toàn các thiết bị di động để nghe lén.

Christian Pozzi, kỹ sư phần mềm của Hacking Team, tuyên bố trên Twitter rằng nhóm tin tặc tấn công công ty đang "lan truyền sự dối trá về các dịch vụ mà chúng tôi cung cấp". Tuy nhiên, không bao lâu sau đó, tweet của Pozzi bị nhóm tin tặc xóa bỏ. Dữ liệu bị đánh cắp của Hacking Team phơi bày sự yếu kém về những quy định hiện nay nhằm kiểm soát và ngăn chặn một công ty tư nhân bán phần mềm gián điệp cho bất cứ chính quyền nào trên thế giới.

Cuộc trao đổi bằng văn bản giữa ban giám đốc Hacking Team và giới chức LHQ cho thấy LHQ từng chất vấn công ty này về việc bán phần mềm gián điệp cho chính quyền Sudan.

Trong bức thư gửi đến LHQ vào tháng 3/2015, Hacking Team cho rằng, các công cụ gián điệp không được coi là vũ khí cho nên không phải chịu lệnh cấm vận vũ khí của LHQ. Tuy nhiên, LHQ không đồng tình với Hacking Team. Christopher Soghoian, nhà hoạt động quyền riêng tư và chuyên gia công nghệ hàng đầu của Liên minh Dân quyền Mỹ (ACLU) - tổ chức đầu tiên phát hiện quan hệ thư từ của LHQ trong khối dữ liệu khổng lồ của Hacking Team - nhấn mạnh: "Sudan là một trong những quốc gia trên thế giới bị áp đặt những lệnh cấm vận nghiêm ngặt nhất. Nếu như Hacking Team tin rằng họ có thể bán hợp pháp phần mềm gián điệp cho Sudan, tất nhiên họ tự tin cũng có thể bán cho bất cứ ai khác".

Trong những tuần gần đây, Thỏa thuận Wassenaar về kiểm soát xuất khẩu vũ khí (được ký kết từ năm 1996 tại thành phố Wassenaar (Hà Lan) với sự tham gia của 40 nước) được bàn cãi sôi nổi khi đề cập đến các biện pháp kiểm soát xuất khẩu phần mềm gián điệp. Thỏa thuận Wassenaar đã bị cộng đồng hacker chỉ trích khi hạn chế nghiên cứu an ninh và ngăn chặn chia sẻ những công cụ test hành vi xâm nhập. Nhưng Eric King lập luận rằng việc kinh doanh của Hacking Team cho thấy tại sao thỏa thuận Wassenaar là cần thiết. Eric King giải thích: "Một số quy định là cần thiết để ngăn chặn các công ty bán phần mềm gián điệp cho những đối tượng vi phạm nhân quyền".

|

| Quảng cáo sản phẩm gián điệp của Hacking Team. |

Thương vụ bán vũ khí mạng cho Sudan là một trong những tiết lộ gây tranh cãi nhất về kho dữ liệu đánh cắp. Trong khi đó, LHQ cũng đang tiến hành điều tra một báo cáo của Citizen Lab về việc công cụ gián điệp của Hacking Team được sử dụng tại quốc gia này. Theo Christopher Soghoian, các tài liệu cho thấy Hacking Team đã "gây cản trở" cho cuộc điều tra kéo dài một năm của LHQ đồng thời tuyên bố với các nhà điều tra rằng họ không có quan hệ mua bán với chính quyền Sudan.

Một email rò rỉ đề ngày 10/3/2015 tiết lộ Đại sứ Italia Sebastiano Cardi tại LHQ nhấn mạnh với LHQ rằng Hacking Team "hiện không có quan hệ mua bán hay bất kỳ thỏa thuận nào cho phép Sudan hay bất cứ thực thể nào trong lãnh thổ quốc gia này sử dụng phần mềm RCS". Theo báo cáo từ HRW, chính quyền Sudan đã sử dụng bạo lực đàn áp những người biểu tình khiến hơn 170 người bị giết chết ở Sudan vào năm 2013. Do đó, LHQ đã ban bố lệnh cấm vận vũ khí đối với nước này; kể cả sự hỗ trợ kỹ thuật, các dịch vụ môi giới thương mại và các dịch vụ khác liên quan đến quân sự.

FBI chi 775.000 USD để mua sản phẩm của Hacking Team từ năm 2011

Từ lâu, người ta đã nghi ngờ FBI sử dụng phần mềm gián điệp của Hacking Team và 400 GB dữ liệu Hacking Team bị đánh cắp đã chứng minh đó là sự thật. Theo vài dữ liệu bảng tính bên trong kho tài liệu đánh cắp, FBI bắt đầu mua công cụ RCS của Hacking Team từ năm 2011. RCS được chế độ Ethiopia sử dụng để theo dõi các nhà báo ở Washington DC. RCS cũng được phát hiện trong một cuộc tấn công vào một cơ quan truyền thông của Morocco và một nhà hoạt động nhân quyền ở UAE.

Sau khi máy tính mục tiêu bị nhiễm, phần mềm độc hại RCS bắt đầu nhanh chóng ra tay khai thác dữ liệu đồng thời thu thập thông tin về những cuộc giao tiếp trước khi chúng được mã hóa. Theo các nhà nghiên cứu của Citizen Lab - nơi giám sát việc sử dụng RCS trên khắp thế giới, thuộc Đại học Toronto - công cụ đáng sợ của Hacking Team cũng có thể "ghi lại các cuộc gọi qua ứng dụng Skype, email, tin nhắn và mật khẩu gõ vào trình duyệt Web". Trên hết, RCS còn kích hoạt webcam và microphone để do thám mục tiêu. Năm 2015, FBI chi ra hàng chục ngàn USD cho phí bảo dưỡng RCS. Không khoản chi tiêu nào của FBI được ghi chép trong năm 2013.

Tuy nhiên, vào năm 2012, FBI đã tiêu gần 400.000 USD cho các dịch vụ của Hacking Team. Song có vẻ như FBI chỉ sử dụng RCS để hỗ trợ cho các công cụ gián điệp khác - theo các tài liệu nội bộ FBI bị rò rỉ.

Thật ra, FBI bắt đầu sử dụng phần mềm độc hại ít nhất từ năm 2002 trong các vụ án chống tội phạm, và cơ quan này cũng tự phát triển một số công cụ gián điệp riêng cho mình. Năm 2012, "Chiến dịch Torpedo" của FBI được tiến hành và phần mềm độc hại được thả vào nhiều trang web khiêu dâm trẻ em với mục đích xác định địa chỉ IP của bất cứ ai ghé thăm chúng. Không lâu sau đó, một chiến dịch tương tự được triển khai để truy bắt những người truy cập vào trang web không lành mạnh Freedom Hosting. FBI sử dụng RCS chống lại 35 mục tiêu khác nhau chưa được tiết lộ danh tính.

Một thông tin đáng quan tâm từ kho dữ liệu rò rỉ cho biết, Hacking Team không trực tiếp bán sản phẩm của mình cho FBI mà thông qua một công ty gọi là "CICOM USA". Một hóa đơn có tên file "Commessa 019.2014, CICOM USA x FBI.xls" ghi rõ thời hạn sử dụng RCS được gia hạn thêm cho FBI là từ ngày 1-7-2014 đến 30-6-2015. Đầu năm 2015, một cuộc điều tra do tạp chí trực tuyến Motherboard thực hiện tiết lộ DEA bí mật mua công nghệ gián điệp từ Hacking Team. Căn cứ theo hóa đơn thanh toán, số tiền 473.000 USD chi trả cho RCS được gửi "giữa Ban Công nghệ điều tra (OIT) của DEA và một nhà thầu chính phủ có tên gọi CICOM USA".

Thật ra, CICOM USA chỉ là công ty bình phong cho Hacking Team. Edin Omanovic, chuyên gia công nghệ ở Privacy International, trả lời phỏng vấn của tạp chí WIRED qua điện thoại: "Họ (CICOM USA và Hacking Team) có cùng địa chỉ và số điện thoại". Cũng theo điều tra từ Motherboard, CICOM USA - công ty "ma" có trụ sở tại bang Maryland (Mỹ) - đã nhận được nhiều hợp đồng mua bán phần mềm gián điệp trong suốt nhiều năm.