Siêu mã độc bí ẩn Regin tấn công máy tính toàn cầu

Theo Symantec, siêu mã độc Regin là công cụ gián điệp có khả năng tàng hình và tồn tại trong máy tính nhiều tháng hoặc thậm chí nhiều năm mà không bị phát hiện. Sian John, chuyên gia chiến lược an ninh máy tính Symantec, nhận định Regin được tạo ra bởi một quốc gia hay tổ chức phương Tây và có thể so sánh với sâu máy tính Stuxnet (tấn công làm tê liệt hàng loạt thiết bị trong chương trình hạt nhân của Iran) được phát hiện năm 2010. Theo thông tin từ một blog trên trang web Symantec, siêu mã độc Regin là "mối đe dọa nhiều tầng, trong đó mỗi tầng được che giấu và mã hóa, ngoại trừ tầng đầu tiên".

|

| Trụ sở Symantec ở Cupertino, bang California. |

Regin được cho là xuất hiện từ những năm 2008 đến 2011 (phiên bản 1.0) trước khi biến mất và phát tán trở lại với phiên bản mới (2.0) vào năm 2013. Symantec cho biết, họ đang cố gắng phân tích giải mã để xác định nguồn gốc xuất xứ của Regin.

Giới chuyên gia Symantec cho rằng hiện đã có hơn 100 nạn nhân của công cụ gián điệp tinh vi mà Microsoft gọi là Regin được phát hiện và có lẽ còn nhiều nạn nhân khác chưa được biết đến. Công ty an ninh mạng Nga Kaspersky bắt đầu theo dõi mối đe dọa Regin vào năm 2012, còn Symantec đi sâu điều tra siêu mã độc vào năm 2013 sau khi một số khách hàng của họ bị tấn công. Theo kết quả điều tra từ 2 công ty an ninh mạng, Regin được đánh giá là phần mềm cực kỳ phức tạp, biết biến hóa tùy theo mục tiêu và yêu cầu tấn công. Eric Chien, Giám đốc kỹ thuật Ban Phản ứng và Công nghệ an ninh Symantec, trình bày trong báo cáo về Regin: "Trong thế giới các mối đe dọa phần mềm độc hại, chỉ có vài mẫu có thể đáng được coi là mang tính đột phá".

|

| Mô tả 5 giai đoạn tấn công của Regin. |

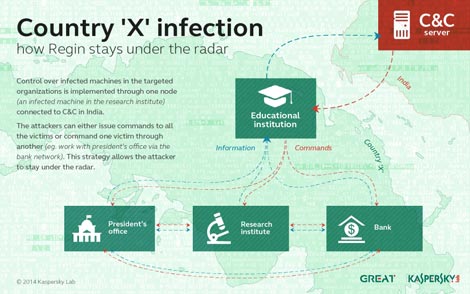

Các nhà nghiên cứu Symantec nhận định rất có thể Regin lây nhiễm hệ thống mạng Công ty Viễn thông Bỉ Belgacom (Bỉ) vào đầu năm 2013, và Kaspersky tin rằng máy tính chuyên gia viết mật mã Jean-Jacques Quisquater nổi tiếng của Bỉ tiếp tục bị siêu mã độc tấn công vào 5 tháng sau đó. Kaspersky tìm thấy dấu vết của Regin tại nhiều quốc gia trên thế giới: Algeria, Afghanistan, Bỉ, Brazil, Fiji, Đức, Iran, Ấn Độ, Malaysia, Syria, Pakistan, Ireland và thậm chí tại đảo quốc nhỏ bé Kiribati ở Thái Bình Dương. Trong khi đó, tuyệt đại đa số các nạn nhân của Regin được Symantec phát hiện ở Nga (28%) và Arập Xêút (24%). Mục tiêu của Regin vô cùng đa dạng - từ các cơ quan chính quyền, tổ chức tư nhân, bệnh viện, viện nghiên cứu, mạng lưới khách sạn cho đến cá nhân như là giáo sư Đại học Louvain - chuyên gia mật mã Quisquater của Bỉ. Điều đáng quan tâm là Regin có khả năng khai thác mạng di động toàn cầu GSM để gián điệp các thiết bị di động như điện thoại. Kaspersky cho rằng Regin có thể tấn công mạng GSM tại một vài quốc gia nào đó ở Trung Đông.

|

| Bản đồ phát tán mã độc Regin ra khắp thế giới do Kaspersky cung cấp. |

Đầu năm 2014 “người thổi còi”, Edward Snowden, đã tiết lộ, NSA cũng có hai chương trình gián điệp sử dụng công cụ có thể coi là tương tự như Regin mang tên mã là MYSTIC và SOMALGET để thu thập dữ liệu từ mỗi cuộc gọi đến bởi một số quốc gia như Mexico, Kenya, Philippines... qua điện thoại di động. Thật ra, nền tảng "Regin" xuất hiện lần đầu tiên vào năm 2009, khi một ai đó tải các thành phần của công cụ lên VirusTotal - trang web hoàn toàn miễn phí cung cấp dịch vụ quét virus trực tuyến (chứ không phải phần mềm diệt virus), phần mềm độc hại và URL đáng ngờ.

Các nhà nghiên cứu cũng như bất cứ ai tìm thấy một tập tin nghi ngờ đều có thể tải nó lên trang web VirusTotal - nơi tập hợp hàng chục công cụ quét virus - để kiểm tra. Tuy nhiên, vào thời điểm đó có lẽ chẳng ai thèm để ý đến hành vi tải lên này.

Đến ngày 9/3/2011, Microsoft mới bắt đầu chú ý đến nhiều tập tin đáng ngờ tải lên VirusTotal và sau đó thông báo công ty tăng thêm công cụ dò tìm một trojan gọi là Regin A vào phần mềm an ninh của mình. Ngày hôm sau, Microsoft tiếp tục thông báo về một biến thể gọi là Regin B. Một số chuyên gia cho rằng các tập tin tải lên VirusTotal năm 2011 có lẽ xuất phát từ Ủy ban châu Âu (EC) hay từ một công ty an ninh được thuê để giúp điều tra sự xâm nhập đáng ngờ của chúng. Guido Vervaet, Giám đốc An ninh EC chịu trách nhiệm điều tra các tập tin đáng ngờ, nói rằng chúng cực kỳ tinh vi với "kiến trúc phức tạp".

|

| Eric Chien, Giám đốc Kỹ thuật Ban Phản ứng và Công nghệ An ninh Symantec. |

Hiện nay, các chuyên gia an ninh từ Symantec và Kaspersky vẫn chưa nắm rõ được mã độc Regin ban đầu được lây nhiễm và phát tán như thế nào. Tuy nhiên, căn cứ vào bằng chứng trong cuộc tấn công năm 2011, Symantec cho rằng, hung thủ có thể lợi dụng điểm yếu zero-day (lỗ hổng an ninh của phần mềm chưa được nhà sản xuất vá lỗi) ở Yahoo Instant Messenger.

Trong khi đó, ông Eric Chien cho rằng những kẻ tấn công có thể sử dụng nhiều kỹ thuật tinh vi để xâm nhập vào các môi trường khác nhau. Các báo cáo về vụ tấn công Belgacom mô tả một kỹ thuật tinh vi hơn gọi là MITM (Man in the Middle), sử dụng một máy chủ giả mạo để chiếm quyền điều khiển trình duyệt của các nhà quản lý hệ thống Belgacom và hướng họ đến các trang web do những kẻ tấn công kiểm soát để lây nhiễm mã độc. Theo Symantec, Regin chạy trên nền tảng Microsoft Windows và cuộc tấn công diễn ra qua 5 giai đoạn. Giai đoạn đầu tiên mở đường cho các giai đoạn tiếp theo để mã hóa và xử lý thông tin. Kiến trúc nhiều tầng phức tạp của Regin được cho là giống với các sâu máy tính Duqu và Stuxnet.