Tình báo Anh với chiến dịch tấn công mạng Belgacom của Bỉ

Đó là mùa hè năm 2012, những sự cố bất thường được đội ngũ nhân viên cung cấp dịch vụ viễn thông lớn nhất của Bỉ - Belgacom, được nhà nước sở hữu một phần - dò thấy. Nhưng phải đến 1 năm sau, tức tháng 6/2013, các chuyên gia an ninh mạng của công ty này mới hình dung được chuyện gì đang xảy ra. Các hệ thống máy tính của Belgacom bị nhiễm mã độc cực kỳ tinh vi giả dạng như là phần mềm hợp pháp của Microsoft lặng lẽ... đánh cắp dữ liệu!

Chiến dịch mang mật danh “Socialist”

Năm 2013, các tài liệu mật của Cơ quan An ninh Quốc gia Mỹ (NSA) bị “người thổi còi” Edward Snowden tiết lộ khẳng định: Cơ quan Tình báo tín hiệu Anh GCHQ ở Cheltenham đứng sau cuộc tấn công xâm nhập mạng viễn thông Bỉ với chương trình gián điệp mạng mang mật danh "Chiến dịch Socialist".

Tháng 11/2014, phần mềm độc hại được phát hiện trong hệ thống mạng máy tính của Belgacom chính là một trong những công cụ gián điệp tinh vi nhất từ trước đến nay được các chuyên gia an ninh xác định có tên gọi là "Regin". Mới đây, tờ NRC Handelsblad (Hà Lan) và tờ De Standaard (Bỉ) công khai toàn bộ câu chuyện về "Chiến dịch Socialist" tuyệt mật của GCHQ diễn ra qua nhiều giai đoạn vào giữa hai năm 2010 và 2011, mỗi lần dần xâm nhập sâu hơn vào các hệ thống máy tính của Belgacom. Vụ việc được Edward Snowden nhận định: "Trường hợp đầu tiên cho thấy một quốc gia thành viên Liên minh châu Âu (EU) tấn công mạng một thành viên khác"!

|

| Trụ sở Belgacom ở Bỉ. |

Trong sự việc này, mặc dù Belgacom khẳng định rằng, chỉ có mạng nội bộ bị xâm nhập và dữ liệu khách hàng không gặp nguy cơ; trong khi đó các tài liệu mật GCHQ cho thấy điều ngược lại: Cơ quan này đã thành công với "Chiến dịch Socialist" đánh cắp dữ liệu riêng tư của Công ty Viễn thông Bỉ. Sau vụ tấn công, Belgacom buộc phải đầu tư một số tiền không nhỏ trong nỗ lực "thu dọn" các hệ thống của công ty đồng thời tăng cường biện pháp an ninh. Tuy nhiên, theo điều tra của báo chí, Belgacom không thể xóa sạch mã độc của GCHQ ra khỏi toàn bộ hệ thống mạng của mình. Các cuộc điều tra tiết lộ quy mô lây nhiễm mã độc lớn hơn lúc đầu họ tưởng. Mã độc không chỉ lây nhiễm các máy chủ email của Belgacom mà còn xâm nhập hơn 120 hệ thống máy tính của công ty, bao gồm 70 máy tính cá nhân.

Những tiết lộ về "Chiến dịch Socialist" của GCHQ đã gây hoang mang cho khách hàng Belgacom trên toàn thế giới. Belgacom quản lý một số lượng lớn các đường liên kết dữ liệu quốc tế và phục vụ cho hàng triệu người khắp châu Âu cũng như giới quan chức từ các tổ chức hàng đầu thế giới như Ủy ban châu Âu (EC), Nghị viện châu Âu (EP) và Hội đồng châu Âu. Một công tố viên liên bang ở Bỉ hiện đang mở cuộc điều tra hình sự đối với vụ tấn công mạng Belgacom.

Sophia Veld, nữ chính khách Hà Lan lãnh đạo cuộc điều tra của EP về "Chiến dịch Socialist" của GCHQ, tuyên bố: Anh có thể sẽ bị trừng phạt nếu như những tiết lộ gián điệp được chứng minh. Sophia Veld phát biểu với báo chí: "Bồi thường cho Belgacom là điều tối thiểu cần làm. Nhưng tôi quan tâm nhiều hơn về trách nhiệm giải trình việc vi phạm luật pháp, các quyền cơ bản và các hệ thống dân chủ của chúng ta".

Mùa hè năm 2012, các nhà quản lý dò thấy lỗi trong các hệ thống của Belgacom. Tại văn phòng nằm trên đường Lebeau ở Brussels, Công ty BICS (Dịch vụ Truyền tải Quốc tế Belgacom), công ty con của Belgacom báo cáo về việc trao đổi email gặp trục trặc nhưng nhân viên kỹ thuật không hiểu chuyện gì đang xảy ra.

Vụ việc không được giải quyết cho đến tháng 6/2013 thì có thêm một sự cố bất ngờ xuất hiện. Sau khi một phần mềm cập nhật Windows được gửi đến máy chủ trao đổi email của Belgacom, những rối loạn hệ thống càng tồi tệ hơn trước đây. Ban quản lý tiếp xúc với Microsoft nhờ giúp đỡ song cũng chẳng tìm ra nguyên nhân. Lúc này, đội an ninh nội bộ Belgacom bắt đầu nghi ngờ hệ thống mạng công ty có thể bị nhiễm loại virus cực độc nào đó nên phải thuê công ty an ninh máy tính Hà Lan Fox-IT để quét toàn bộ hệ thống.

|

| Trung tâm kiểm soát mạng Belgacom ở Brussels, Bỉ. |

Từ lâu trước đó, Fox-IT đã phát hiện các file lạ đáng ngờ trong máy chủ email của Belgacom có thể giả dạng phần mềm hợp pháp Microsoft. Khoảng 1 tháng sau khi xác định được mã độc, Belgacom báo cáo vụ việc đến đơn vị chống tội phạm mạng máy tính của Cảnh sát Bỉ. Tình báo quân đội Bỉ cũng vào cuộc điều tra phối hợp với Fox-IT và họ sững sờ trước mã độc gián điệp "Regin" được phát hiện. Từ giữa cuối tháng 8 đến giữa tháng 9/2013 là giai đoạn cực kỳ căng thẳng cho Belgacom. Ngày 30/8/2013, một số phần mã độc được xóa khỏi các hệ thống bị lây nhiễm của Belgacom.

Mục tiêu chính của "Chiến dịch Socialist" là chiếm quyền kiểm soát các router Core GRX của Belgacom. Các tài liệu mật do Edward Snowden tiết lộ cho thấy, đội ngũ điệp viên Anh ở Cheltenham đặc biệt quan tâm đến BICS - Công ty liên doanh giữa Belgacom, Swisscom và MTN của Nam Phi cung cấp dịch vụ truyền tải cho các công ty điện thoại di động và cố định trên toàn thế giới, bao gồm những điểm nóng như Yemen và Syria. BICS nằm trong nhóm các công ty quản lý các mạng cáp TAT-14, SEA-ME-WE3 và SEA-ME-WE4 kết nối Mỹ, Anh, châu Âu, Bắc Phi, Trung Đông và Singapore với phần còn lại của thế giới.

Khởi nguồn của "Chiến dịch Socialist"

Nguồn gốc cuộc tấn công vào Belgacom có lẽ xuất phát từ năm 2009, khi GCHQ bắt đầu chương trình phát triển những kỹ thuật mới phục vụ ý đồ xâm nhập các mạng viễn thông trên thế giới. Các phương pháp đều được đem ra bàn luận và phát triển trong một loạt hội nghị "phát triển tình báo tín hiệu" được tổ chức hàng năm bởi nhóm liên minh tình báo "Five Eyes" bao gồm: Mỹ, Anh, Australia, New Zealand và Canada. Giữa những năm 2009 và 2011, GCHQ hợp tác với đồng minh trong "Five Eyes" để phát triển một số công cụ gián điệp tinh vi và công nghệ mới dùng để do thám điểm yếu trong các mạng viễn thông toàn cầu nhằm mục đích xâm nhập thu thập thông tin.

Theo hồ sơ tuyệt mật của GCHQ mà Edward Snowden tiết lộ, cơ quan này muốn triển khai những kỹ thuật mới một phần nhằm đối phó với hệ thống mã hóa bảo vệ dữ liệu riêng tư. Khi những cuộc giao tiếp điện tử - email, cuộc gọi điện thoại, thông điệp văn bản, chat trên Internet và truy cập Internet - được gửi qua mạng viễn thông dưới dạng mã hóa, giới điệp viên sẽ gặp nhiều khó khăn khi thực hiện nhiệm vụ do thám. Do đó, giải pháp đơn giản của GCHQ là cố gắng tìm ra công cụ xâm nhập mạng viễn thông để nhanh chóng thu thập thông tin trước khi chúng được mã hóa. Tình báo Anh xác định Belgacom là mục tiêu hàng đầu cần được xâm nhập.

|

| Ronald Prins, Giám đốc Công ty An ninh máy tính Fox-IT. |

Belgacom của Bỉ đóng vai trò quan trọng ở châu Âu do có đối tác là hàng trăm công ty viễn thông trên khắp thế giới. Trong khi đó, BICS duy trì các trung tâm truyền tải dữ liệu thuộc hàng lớn nhất thế giới. Điều đó có nghĩa là, khi du khách nước ngoài đến châu Âu nghỉ hè hay làm ăn thì họ chắc chắn sẽ sử dụng điện thoại di động mà phần nhiều có kết nối với những mạng truyền tải dữ liệu quốc tế của Belgacom. Theo tiết lộ từ Edward Snowden, GCHQ muốn xâm nhập mạng Belgacom để có thể gián điệp các mục tiêu điện thoại di động ở châu Âu. Ngoài ra, GCHQ cũng kiểm soát được những đường liên kết dữ liệu kết nối công ty viễn thông này với các đối tác quốc tế, giám sát mọi cuộc giao tiếp được truyền tải giữa châu Âu và phần còn lại của thế giới.

Trước khi tấn công Belgacom, GCHQ sử dụng một số công cụ gián điệp mạnh mẽ của họ để lập bản đồ chi tiết về hệ thống mạng của công ty này nhằm xác định những chuyên gia chủ chốt làm việc "trong những khu vực liên quan đến nhiệm vụ bảo dưỡng và an ninh".

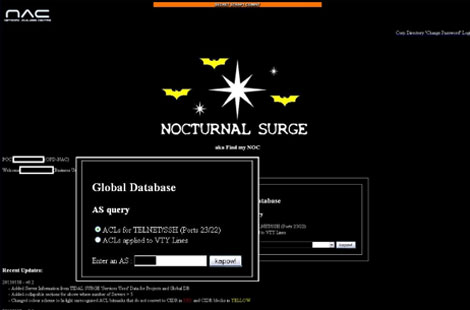

Với mục đích này, GCHQ thành lập những cơ sở dữ liệu đặc biệt để lưu trữ mọi chi tiết về các máy tính được sử dụng bởi các kỹ sư và chuyên gia quản lý hệ thống làm việc trong "trung tâm đầu não", hay "trung tâm chiến dịch mạng" liên kết với cả thế giới. Điệp viên Anh đặc biệt quan tâm đến nhóm kỹ sư và chuyên gia này bởi vì họ nắm giữ chiếc chìa khóa giải mật dữ liệu riêng tư của khách hàng. Từ đó GCHQ phát triển một hệ thống gọi là NOCTURNAL SURGE để dò tìm địa chỉ IP máy tính của nhóm kỹ sư và chuyên gia quản trị mạng đặc biệt. Vào đầu năm 2011, GCHQ cải tiến hệ thống này với sự trợ giúp của đối tác Canada - quốc gia phát triển công cụ tương tự mang tên PENTAHO.

|

| Tài liệu của GCHQ về NOCTURNAL SURGE của bộ phận NAC. |

Tình báo Anh cũng sử dụng công cụ gián điệp HACIEND để quét hệ thống sâu vào mạng Belgacom, chọn mục tiêu để lây nhiễm mã độc. Bộ phận đặc biệt thực hiện nhiệm vụ này của GCHQ là Trung tâm Phân tích Mạng (NAC). Ngoài ra, điệp viên Anh cũng duy trì một "nhà kho" MUTANT BROTH - nơi lưu trữ rất nhiều dữ liệu liên quan đến nhóm kỹ sư và chuyên gia thuộc "trung tâm đầu não" của Belgacom. GCHQ cũng tiến hành cuộc tấn công gọi là "Quantum Insert" nhằm dẫn dắt "các mục tiêu" hướng đến trang web độc hại để lây nhiễm mã độc vào máy tính của họ! Trong trường hợp này, tình báo Anh lập ra một trang web độc hại giống như LinkedIn để bẫy nhóm kỹ sư và chuyên gia Belgacom. Trước đây, báo chí cũng từng tiết lộ câu chuyện NSA sử dụng "Quantum Insert" để lừa các mục tiêu cần gián điệp.

Một tài liệu GCHQ mô tả "Chiến dịch Socialist" thành công mỹ mãn, kiểm soát được máy tính của các mục tiêu quan trọng bậc nhất trong Belgacom. "Chiến dịch Socialist" cũng giúp GCHQ xâm nhập thành công những đường liên kết dữ liệu qua giao thức GPRS nhằm giám sát mọi luồng thông tin truyền qua điện thoại di động. Cơ quan tình báo Anh cũng có được dữ liệu gửi giữa Belgacom và các nhà mạng khác thông qua những kênh mã hóa gọi là VPN (mạng ảo). Ronald Prins, Giám đốc công ty an ninh máy tính Fox-IT, kết luận sau cuộc điều tra: "Những tài liệu từ Edward Snowden và những gì mà tôi nhìn thấy được từ mã độc chỉ có thể dẫn đến một kết luận duy nhất. Đó là mã độc được sử dụng bởi GCHQ".